וורדפרס היא המערכת הפופולרית ביותר בעולם לבניית אתרים וניהול תוכן (CMS). בישראל היא תופסת נתח שוק משמעותי, קל להבין למה – היא גמישה, קלה יחסית לשימוש ויש לה קהילה ענקית של משתמשים.

אבל הפופולריות הזו מגיעה עם מחיר כבד, אתרי וורדפרס הם מטרה בעבור האקרים שמחפשים לנצל חולשות אבטחה ולפרוץ לארגונים וחברות. אם יש לכם אתר וורדפרס, השאלה היא לא אם ינסו לפרוץ לכם, אלא מתי זה יקרה והאם תהיו מוכנים כשזה יקרה.

כאן נכנסות לתמונה בדיקות אבטחה לוורדפרס. הזנחת אבטחת האתר יכולה להוביל לנזקים חמורים כמו גניבת נתונים (שלכם ושל הלקוחות שלכם), השחתת האתר, פגיעה במוניטין, ירידה דרסטית בדירוג בגוגל (עד כדי הסרה מוחלטת מתוצאות החיפוש) ואפילו תביעות משפטיות. בתור מומחה וורדפרס עם ניסיון של למעלה מעשור באבטחת אתרים אני רואה יום-יום את החשיבות הקריטית של נקיטת צעדים פרואקטיביים. המטרה העיקרית של כתבה זו היא להבהיר את החשיבות של בדיקות האבטחה לוורדפרס. ההבנה של אילו סוגי בדיקות קיימים, באילו כלים כדאי להשתמש, איך לבצע בדיקות בסיסיות בעצמכם וגם אשתף מקרה אמיתי שקרה לי וממחיש את הסכנות והפתרונות.

למה בדיקות אבטחה לוורדפרס הן כל כך קריטיות?

רבים מבעלי העסקים בישראל נוטים להגיד "לי זה לא יקרה". זו טעות מסוכנת.

הנה כמה סיבות מרכזיות למה בדיקות אבטחה תקופתיות הן לא פחות מקריטיות לאתר הוורדפרס שלכם:

- וורדפרס היא יעד מועדף: כ-43% מהאתרים בעולם בנויים על וורדפרס. נתח השוק העצום הזה הופך אותה למטרה אטרקטיבית ביותר עבור האקרים. הם מפתחים כלים וטכניקות אוטומטיות שסורקות את הרשת ללא הפסקה בחיפוש אחר אתרי וורדפרס עם חולשות אבטחה אפשריות.

- פרצות אבטחה בתוספים ובתבניות: וורדפרס מציעה עשרות אלפי תוספים ותבניות, לצערנו גם זו נקודת תורפה גדולה שלה. לא כל התוספים והתבניות נכתבים.(הכוונה לתכנות) לפי סטנדרטים גבוהים של אבטחת מידע ורבים מהם אינם מתעדכנים באופן קבוע. זיהוי חולשה בתוסף אחד עלול להוות דלת אחורית להשתלטות על כל האתר. אני מציע לכם לקרוא על זה בהרחבה על פרצות נפוצות כמו SQL Injection ו-XSS, בכתבה זו פירטתי בהרחבה.

- איומים תמידיים: עולם הסייבר הוא עולם דינמי. טכניקות תקיפה חדשות צצות כל הזמן, מה שהיה בטוח אתמול כבר לא בטוח היום. בדיקות אבטחה קבועות יעזרו לנו לזהות ולהתמודד עם איומים חדשים לפני שהם גורמים נזק לעסק שלנו.

- הגנה על נתונים רגישים: אם האתר שלכם אוסף מידע אישי על הגולשים כמו טפסי יצירת קשר, חנות, פרופיל אישי וכו'.. אתם מחויבים חוקית ומוסרית להגן על המידע הזה, במידה והאתר שלכם יפרץ והמידע ידלוף החוצה אתם קודם כל תאבדו את האמון שהלקוחות שלכם נתנו בכם, תיהיו חשופים לתביעות וקנסות כבדים תחת חוק הגנת הפרטיות הישראלי.

- שמירה על מוניטין: אתר שנפרץ נפגע אוטומטית תדמיתית. גוגל ומנועי חיפוש אחרים עלולים להזהיר משתמשים מפני כניסה לאתר שלכם ואפילו להסיר אותו מתוצאות החיפוש מה שיפגע באופן אנוש בקידום האורגני שלכם.

- זמינות וביצועים: התקפות מסוימות כמו התקפת מניעת שירות (DDoS) או הזרקת סקריפטים שמעמיסים על השרת עלולות להשבית את האתר שלכם או להאט אותו משמעותית.

זה יפגע בהכנסות שלכם, יצור תסכול אצל הגולשים ויגרום לזה שבאופן ישיר תהיה נטישה המונית. - עלויות גבוהות של תיקון: ניקוי אתר שנפרץ, שחזור נתונים, תיקון פרצות ושיקום המוניטין עולים הרבה יותר מהשקעה אחת לכמה חודשים באיש שירות מקצועי שיבדוק בעבורכם את את בטיחות האתר ויזהה את הסכנות המצויות בו. כמאמר הקלישאה – עדיף להקדים תרופה למכה.

בקיצור, אבטחת אתר אינטרנט היא לא הוצאה, אלא השקעה בהמשכיות העסקית, במוניטין ובשקט הנפשי שלכם. בדיקות אבטחה באופן קבוע הן הבסיס לכל אסטרטגיית הגנה יעילה על אתר וורדפרס.

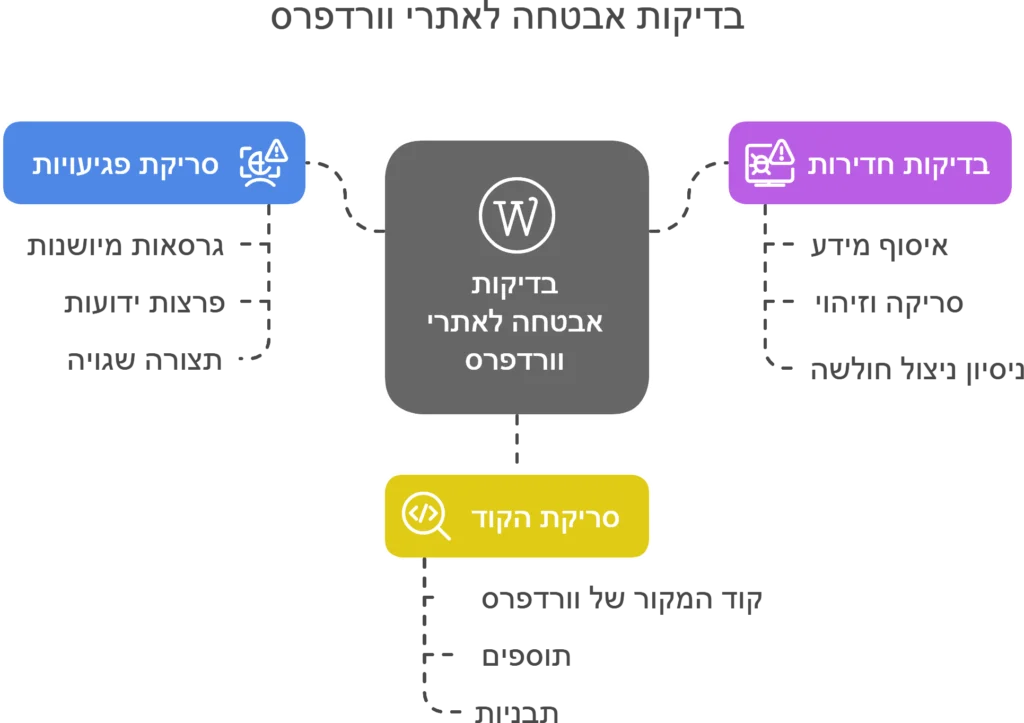

סוגי בדיקות אבטחה נפוצות לוורדפרס

כשמדברים על בדיקות אבטחה לא מתכוונים לפעולה אחת ויחידה. קיימות סוגים שונים של בדיקות, כל אחת מתמקדת בהיבט אחר של אבטחת האתר ומספקת תמונה שונה על רמת הסיכון אליו אתם חשופים. הבנת ההבדלים תעזור לכם לבחור את הגישה הנכונה לאתר שלכם.

אתם בטח שואלים את עצמכם "אז איזה בדיקה לבחור?" אין תשובה חד משמעית, השילוב האידיאלי תלוי בגודל האתר, רגישות המידע שהוא מכיל, התקציב והמשאבים הזמינים.

לרוב האתרים הייתי ממליץ לבצע סריקות פגיעויות קבועות (לפחות פעם בשבוע), להפעיל ניטור בזמן אמת באמצעות תוסף אבטחה איכותי ו-WAF ולבצע בדיקות תצורה תקופתיות. לאתרים קריטיים או כאלה עם דרישות אבטחה גבוהות, הייתי ממליץ להוסיף בדיקות חדירות שנתיות (או בתדירות גבוהה יותר) וסריקות קוד לפונקציות ותוספות מותאמות אישית.

כלים מומלצים לביצוע בדיקות אבטחה בוורדפרס

עכשיו כשאנחנו מבינים את סוגי הבדיקות השונים, בואו נדבר על הכלים שיכולים לעזור לנו לבצע אותן. קיימים מגוון רחב של כלים, החל מתוספים פשוטים ועד פלטפורמות אבטחה מקיפות. הבחירה תלויה בצרכים הספציפיים שלכם וברמת המומחיות הטכנית.

1. תוספי אבטחה (Security Plugins)

זוהי נקודת הפתיחה הפופולרית והנגישה ביותר עבור רוב בעלי אתרי וורדפרס. תוספי אבטחה איכותיים מציעים חבילה של כלי הגנה וניטור במקום אחד. התכונות הנפוצות כוללות:

- סורק פגיעויות ונוזקות (Malware/Vulnerability Scanner): סורק את קבצי האתר, מסד הנתונים ורכיבים נוספים לאיתור קוד זדוני, פרצות ידועות, שינויים חשודים ועוד. לרוב ניתן לתזמן סריקות אוטומטיות.

- חומת אש אפליקטיבית (WAF): מסננת תנועה זדונית לפני שהיא מגיעה לאתר. חלק מהתוספים מציעים WAF מבוסס-שרת (דורש התקנה/הגדרה בשרת) וחלקם WAF מבוסס-ענן (התנועה עוברת דרך שרתי החברה). WAF בענן נחשב לרוב יעיל יותר נגד התקפות DDoS.

- הגנה מפני התקפות Brute Force: מגבילה את מספר ניסיונות הכניסה הכושלים לאתר ממ IP מסוים, ובכך מקשה על ניחוש סיסמאות.

- ניטור שינויים בקבצים: מתריעה כאשר קבצים חשובים במערכת משתנים ללא אישור.

- אימות דו-שלבי (2FA – Two-Factor Authentication): מוסיפה שכבת אבטחה נוספת להתחברות לממשק הניהול, בד"כ באמצעות קוד שנשלח לטלפון הנייד או אפליקציית אימות.

- חיזוק (Hardening): אפשרויות לביצוע שינויי תצורה מומלצים בלחיצת כפתור (למשל, שינוי קידומת טבלאות DB, הסתרת גרסת וורדפרס, חסימת ביצוע PHP בתיקיות מסוימות).

- ניטור רשימות שחורות (Blacklist Monitoring): בודקת אם האתר שלכם נוסף לרשימות שחורות של גוגל או שירותי אנטי-וירוס.

- דיווח והתראות: שליחת דוחות תקופתיים והתראות מיידיות במייל על אירועי אבטחה.

תוספים מומלצים:

- Wordfence Security: אחד הפופולריים והמקיפים ביותר. מציע גרסה חינמית חזקה וגרסת פרימיום עם WAF מתקדם יותר (עדכוני חוקים בזמן אמת), סריקות תכופות יותר, וחסימת IP לפי מוניטין.

- Sucuri Security: מבית חברת אבטחת האתרים Sucuri. מציע סריקות, ניטור קבצים, Hardening, ניטור רשימות שחורות. ה-WAF שלהם הוא שירות נפרד בתשלום ונחשב לאחד הטובים בשוק.

- iThemes Security (לשעבר Better WP Security): מציע מגוון רחב של פיצ'רים (מעל 30) לחיזוק האתר, כולל 2FA, הגבלת ניסיונות כניסה, סריקות, ניטור קבצים ועוד. יש גרסת Pro עם תכונות נוספות.

- All In One WP Security & Firewall: תוסף חינמי פופולרי מאוד, ידידותי למתחילים, עם ממשק שמסביר את רמת הסיכון של כל פיצ'ר. מציע WAF בסיסי, הגנת התחברות, אבטחת מסד נתונים ועוד.

- Solid Security (לשעבר iThemes Security): מיתוג מחדש של iThemes Security, ממשיך להציע פיצ'רים חזקים.

חשוב לזכור: התקנת תוסף אבטחה היא צעד חשוב, אבל לא מספיק. יש להגדיר אותו כראוי ולהתאים אותו לצרכים הספציפיים של האתר. כמו כן, לא מומלץ להתקין יותר מתוסף אבטחה מקיף אחד, מכיוון שהם עלולים להתנגש זה בזה.

2. סורקי פגיעויות אונליין (Online Scanners)

כלים אלו מאפשרים לבצע סריקה מהירה של האתר שלכם ישירות מהדפדפן, ללא צורך בהתקנת תוסף. הם שימושיים לבדיקה ראשונית או לקבלת חוות דעת נוספת.

- Sucuri SiteCheck: כלי חינמי פופולרי שבודק נוזקות, סטטוס ברשימות שחורות, גרסאות מיושנות ופרצות נפוצות מסוימות.

- WPScan (Online): למרות ש-WPScan הוא בעיקר כלי שורת פקודה, קיימים שירותים אונליין המשתמשים במנוע שלו (חלקם בתשלום).

- Google Safe Browse: ניתן לבדוק את סטטוס האתר שלכם ישירות דרך כלי מנהלי האתרים של גוגל (Google Search Console) או דרך הדף הייעודי של Safe Browse.

- Qualys SSL Labs Server Test: לא סורק וורדפרס ספציפית, אבל חיוני לבדיקת תצורת ה-SSL/TLS של השרת שלכם ולוודא שהיא מאובטחת ועדכנית.

- Security Headers (by Scott Helme): בודק את הגדרות ה-HTTP Security Headers באתר שלכם, שהן חשובות למניעת התקפות כמו Clickjacking ו-XSS.

מגבלות: סורקים אונליין מבצעים בדיקה "מבחוץ" (Black-box). הם לא רואים את קבצי השרת או את מסד הנתונים, ולכן יכולת הזיהוי שלהם מוגבלת יותר מזו של תוסף שמותקן באתר.

3. כלים מתקדמים לבדיקות חדירות וסקירת קוד

כלים אלו משמשים בעיקר מומחי אבטחה ודורשים ידע טכני משמעותי.

- WPScan (CLI – Command Line Interface): הגרסה המלאה של WPScan שרצה משורת הפקודה. הכלי החזק ביותר לביצוע סריקות פגיעויות מעמיקות לוורדפרס. דורש התקנה מקומית (לרוב על לינוקס).

- Metasploit Framework: פלטפורמה מקיפה לבדיקות חדירות, המכילה מודולים רבים לניצול פרצות ידועות (Exploits), כולל כאלה שרלוונטיות לוורדפרס.

- Burp Suite: כלי פופולרי מאוד המשמש כ-Proxy ליירוט ובחינת תעבורת HTTP/S בין הדפדפן לשרת. מאפשר לבצע מניפולציות לבקשות ולזהות פרצות כמו SQLi, XSS, ובעיות בקרת גישה.

- OWASP ZAP (Zed Attack Proxy): כלי קוד פתוח דומה ל-Burp Suite, גם הוא משמש לבדיקות אבטחה של אפליקציות ווב.

- כלים לניתוח קוד סטטי (Static Code Analysis Tools): כלים כמו RIPS, SonarQube (עם תוספים ל-PHP), או PHPStan יכולים לסרוק את קוד המקור של תוספים ותבניות ולאתר דפוסי קוד בעייתיים מבחינת אבטחה.

שימוש בכלים אלו ללא ידע מתאים עלול להיות מסוכן ולא יעיל. אם אתם זקוקים לבדיקה ברמה הזו, מומלץ לפנות לשירותי אבטחת אתרים מקצועיים.בחירת הכלים הנכונים היא צעד חשוב, אך חשוב יותר הוא השימוש המושכל והעקבי בהם, כחלק מאסטרטגיית אבטחה כוללת.

איך לבצע בדיקות אבטחה בסיסיות בעצמכם?

לא חייבים להיות מומחי סייבר כדי לשפר משמעותית את אבטחת אתר הוורדפרס שלכם. ישנן מספר פעולות בסיסיות שכל בעל אתר יכול וצריך לבצע באופן קבוע. פעולות אלו מהוות את קו ההגנה הראשון והחשוב ביותר.

1. עדכון, עדכון, עדכון!

זו אולי העצה החשובה ביותר. רוב הפריצות לאתרי וורדפרס מתאפשרות בגלל שימוש בגרסאות מיושנות של ליבת המערכת, תוספים או תבניות, המכילות פרצות אבטחה ידועות שתוקנו בגרסאות חדשות יותר.

- ליבת וורדפרס: וודאו שאתם תמיד משתמשים בגרסה העדכנית ביותר. וורדפרס מאפשרת עדכונים אוטומטיים לגרסאות משנה (Minor releases) שמכילות בעיקר תיקוני אבטחה. מומלץ מאוד להשאיר אפשרות זו פעילה. עדכוני גרסה ראשיים (Major releases) דורשים לרוב אישור ידני – בצעו אותם בהקדם האפשרי לאחר שווידאתם תאימות (ובגיבוי!).

- תוספים (Plugins): עדכנו את כל התוספים המותקנים באתר מיד כשיוצא עדכון. תוספים פופולריים מתעדכנים לעיתים קרובות כדי לתקן פרצות.

- תבניות עיצוב (Themes): גם תבניות יכולות להכיל פרצות. עדכנו את התבנית הפעילה ואת כל התבניות המותקנות (גם אם אינן פעילות).

- הסרת רכיבים לא פעילים: תוספים ותבניות שאינם בשימוש ואינם פעילים עדיין יכולים להוות סיכון אבטחה אם קיימת בהם פרצה. מחקו כל תוסף או תבנית שאינכם צריכים.

טיפ: לפני ביצוע עדכונים גדולים (ליבה, תוספים מרכזיים), תמיד בצעו גיבוי מלא לאתר (קבצים + בסיס נתונים). אם משהו משתבש, תוכלו לשחזר בקלות.

2. שימוש בסיסמאות חזקות וניהול משתמשים נכון

סיסמאות חלשות הן הזמנה פתוחה להאקרים. התקפות "Brute Force", שבהן תוקפים מנסים לנחש סיסמאות באופן אוטומטי, נפוצות מאוד.

- סיסמאות חזקות: השתמשו בסיסמאות ארוכות (לפחות 12-15 תווים), המשלבות אותיות גדולות וקטנות, מספרים וסמלים מיוחדים (

!@#$%^&*). הימנעו ממילים נפוצות, שמות, תאריכים או רצפים פשוטים. השתמשו בסיסמה ייחודית לאתר הוורדפרס שלכם (אל תמחזרו סיסמאות מאתרים אחרים). מנהלי סיסמאות (כמו LastPass, 1Password) יכולים לעזור ליצור ולנהל סיסמאות חזקות. - שם משתמש לא צפוי: הימנעו משימוש בשם המשתמש הסטנדרטי "admin". בחרו שם משתמש ייחודי וקשה לניחוש. אם כבר יצרתם משתמש "admin", צרו משתמש חדש עם הרשאות מנהל ושם אחר, התחברו איתו, ומחקו את המשתמש "admin".

- הרשאות משתמשים (Roles): העניקו לכל משתמש באתר את רמת ההרשאה המינימלית הדרושה לו לביצוע תפקידו (עקרון ה-Least Privilege). אל תתנו הרשאות מנהל (Administrator) למי שלא באמת זקוק להן. השתמשו בהרשאות כמו "עורך" (Editor), "כותב" (Author), "תורם" (Contributor) או "מנוי" (Subscriber).

- מחיקת משתמשים לא פעילים: הסירו חשבונות משתמש של עובדים שעזבו או משתמשים שאינם פעילים עוד.

3. הגבלת ניסיונות כניסה ואימות דו-שלבי (2FA)

שתי פעולות אלו מקשות מאוד על התקפות Brute Force וגניבת זהויות.

- הגבלת ניסיונות כניסה: השתמשו בתוסף אבטחה (כמו Wordfence, iThemes Security, Limit Login Attempts Reloaded) כדי להגביל את מספר הפעמים שמשתמש יכול להזין סיסמה שגויה מ-IP מסוים לפני שהוא ננעל זמנית או לצמיתות.

- שינוי כתובת ה-Login: כברירת מחדל, עמוד ההתחברות לוורדפרס נמצא בכתובת

wp-login.phpאוwp-admin. בוטים סורקים כתובות אלו ללא הרף. שינוי הכתובת למשהו ייחודי (למשל, באמצעות תוסף כמוWPS Hide Login) יכול להפחית משמעותית את כמות ניסיונות הפריצה האוטומטיים. - אימות דו-שלבי (2FA): הפעלת 2FA מוסיפה שכבת הגנה קריטית. גם אם האקר הצליח לנחש או לגנוב את הסיסמה שלכם, הוא עדיין יזדקק לקוד חד-פעמי שנשלח למכשיר הפיזי שלכם (טלפון נייד) או נוצר באפליקציית אימות (כמו Google Authenticator, Authy). רוב תוספי האבטחה המקיפים מציעים אפשרות להפעלת 2FA.

4. גיבויים קבועים ואוטומטיים

גיבויים הם רשת הביטחון שלכם. אם האתר שלכם נפרץ, מושחת או נפגע כתוצאה מתקלה טכנית, גיבוי עדכני יאפשר לכם לשחזר אותו במהירות ולמזער נזקים.

- תדירות: גבו את האתר באופן קבוע. התדירות תלויה בכמות השינויים באתר – אתר דינמי עם תוכן שמתעדכן יום-יום (כמו חנות או בלוג פעיל) ידרוש גיבוי יומי. אתר סטטי יותר יכול להסתפק בגיבוי שבועי.

- אחסון חיצוני: אל תשמרו את הגיבויים רק על אותו שרת שבו מאוחסן האתר! אם השרת נפגע, גם הגיבויים יאבדו. שמרו עותקים במספר מקומות: אחסון ענן (Google Drive, Dropbox, Amazon S3), שרת FTP נפרד, או אפילו על המחשב המקומי (פחות מומלץ כפתרון יחיד).

- אוטומציה: השתמשו בתוסף גיבוי (כמו UpdraftPlus, BackupBuddy, Duplicator Pro) או בשירות הגיבוי של חברת האחסון שלכם כדי לתזמן גיבויים אוטומטיים. אל תסמכו על גיבויים ידניים בלבד.

- בדיקת שחזור: גיבוי לא שווה כלום אם אי אפשר לשחזר ממנו. בצעו בדיקות שחזור תקופתיות (בסביבת בדיקות נפרדת, לא על האתר החי!) כדי לוודא שהגיבויים תקינים ותהליך השחזור עובד.

5. סריקה עם תוסף אבטחה

כפי שצוין קודם, התקינו תוסף אבטחה איכותי (כמו Wordfence החינמי) והגדירו אותו לבצע סריקות אוטומטיות לפחות פעם בשבוע. עברו על דוחות הסריקה ובדקו אם התגלו בעיות כלשהן. שימו לב להתראות על:

- הגדרות אבטחה חלשות

- קבצים ששונו

- נוזקות או קוד חשוד

- תוספים/תבניות עם פרצות ידועות

טפלו בכל ממצא בהתאם להמלצות התוסף, לחילופין אתם יכולים לפנות אל צוות המומחים שלנו שיבצעו סקירה מלאה ויעזרו לכם.

ביצוע קבוע של חמש הפעולות הבסיסיות שציינתי קודם יעזרו לכם לשפר דרמטית את עמידות האתר שלכם בפני רוב האיומים הנפוצים ויעניק לכם בסיס איתן כנגד האקרים.

תיאוריה זה נחמד אבל אין כמו סיפור אמיתי מהשטח

תיאוריה זה נחמד, אבל אין כמו סיפור אמיתי כדי להמחיש את הסכנות ואת החשיבות של אבטחה ופעולה מהירה. לפני כשנה, פנה אליי בעל עסק קטן מתחום השירותים, נקרא לו "דוד", במצב של פאניקה מוחלטת. האתר שלו, שהיה בנוי על וורדפרס ושימש ככלי שיווקי מרכזי וכמקור לידים עיקרי, פשוט "נעלם". במקום האתר המוכר, הופיע דף שחור עם הודעה בערבית ואנגלית שטענה שהאתר נפרץ על ידי קבוצת האקרים.

האבחון הראשוני: הדבר הראשון שעשיתי היה לנסות ולהבין מה קרה. בדיקה מהירה העלתה שהאתר אכן הושחת (Defacement), והתוכן המקורי הוחלף. גישה לממשק הניהול (wp-admin) לא התאפשרה – שם המשתמש והסיסמה של דוד לא עבדו. זה כבר העיד על פריצה עמוקה יותר מסתם השחתת דף הבית. בדיקה ב-Google Search Console הראתה התראה על "תוכן שנפרץ" (Hacked Content), וגוגל החלה להציג אזהרה למשתמשים שניסו להיכנס לאתר מתוצאות החיפוש. הנזק התדמיתי והעסקי כבר החל להצטבר.

שלב החקירה (Forensics): כדי להבין איך הפריצה התרחשה ומה היקף הנזק, נדרשה גישה לקבצי השרת ולמסד הנתונים. באמצעות גישת FTP שקיבלתי מחברת האחסון של דוד, התחלתי לחקור:

- בדיקת לוגים: לוג הגישה לשרת (Access Log) הראה פעילות חשודה מספר ימים לפני ההשחתה. זוהו ניסיונות רבים לגישה לקובץ

xmlrpc.php(פרוטוקול שמאפשר גישה מרחוק לוורדפרס ולעיתים קרובות מנוצל לרעה) וכן סריקות אוטומטיות לחיפוש פרצות בתוספים. - בדיקת קבצים: סריקה של קבצי האתר העלתה מספר ממצאים מדאיגים:

- קבצים חדשים עם שמות מוזרים הופיעו בתיקיות הליבה של וורדפרס ובתיקיית

wp-content/uploads. קבצים אלו הכילו קוד PHP זדוני ששימש כ"דלת אחורית" (Backdoor), המאפשר לתוקפים לשמור על גישה לאתר גם אם הסיסמה משתנה. - שינויים בקבצי ליבה של וורדפרס (כמו

wp-config.phpוקבצים בתיקייתwp-includes). התוקפים השתילו קוד זדוני בתוך קבצים לגיטימיים כדי להסוות את פעילותם. - סקריפטים זדוניים (Malicious Scripts) שנועדו להפנות גולשים לאתרים מפוקפקים (Malvertising) או לנסות ולהדביק את המחשבים שלהם בנוזקות.

- קבצים חדשים עם שמות מוזרים הופיעו בתיקיות הליבה של וורדפרס ובתיקיית

- בדיקת מסד נתונים: נמצאו מספר משתמשי-על (Admin users) חדשים וחשודים שנוצרו במסד הנתונים ללא ידיעתו של דוד. בנוסף, הוכנס קוד JavaScript זדוני לפוסטים ולעמודים באתר.

- זיהוי וקטור התקיפה: התברר שהאתר לא עודכן מזה חודשים רבים. הוא עדיין השתמש בגרסה ישנה של וורדפרס ובמספר תוספים פופולריים שהיו ידועים כפגיעים (אחד מהם, תוסף טפסים, הכיל פרצת העלאת קבצים חמורה שתוקנה מזמן בגרסאות חדשות). התוקפים ככל הנראה ניצלו את הפרצה הזו כדי להעלות קובץ PHP זדוני (Web Shell), שנתן להם שליטה ראשונית על האתר, ומשם הם הרחיבו את הגישה שלהם.

שלב הניקוי והשחזור:

לאחר הבנת המצב, התחלנו בפעולות הניקוי והשחזור – מרוץ נגד הזמן כדי להחזיר את האתר לאוויר ולמנוע נזק נוסף:

- גיבוי המצב הפרוץ: לפני שנוגעים במשהו, לקחנו גיבוי מלא של האתר במצבו הפרוץ. זה חשוב למקרה שנצטרך לחזור אחורה או לניתוח נוסף.

- הורדת האתר למצב תחזוקה: כדי למנוע מגולשים להיחשף לתוכן הזדוני וכדי לעבוד ללא הפרעה.

- ניקוי קבצים: זו הייתה העבודה הסיזיפית ביותר. מחקנו את כל קבצי הליבה של וורדפרס והתקנו מחדש גרסה נקייה ועדכנית ישירות מהאתר הרשמי של WordPress.org. לאחר מכן, עברנו על תיקיית

wp-content:- מחקנו את כל התוספים והתקנו מחדש רק את אלו שהיו נחוצים, בגרסאותיהם העדכניות ביותר, ממקורות רשמיים.

- בדקנו ידנית את קבצי התבנית הפעילה לאיתור קוד זדוני (למרבה המזל, התבנית הייתה נקייה יחסית).

- סרקנו בקפידה את תיקיית

uploadsומחקנו קבצים חשודים (קבצי PHP, JS, וכו' שלא אמורים להיות שם).

- ניקוי מסד נתונים:

- מחקנו את כל המשתמשים החשודים.

- שינינו את הסיסמאות של כל המשתמשים הלגיטימיים (ובמיוחד של דוד) לסיסמאות חזקות וייחודיות.

- סרקנו את טבלאות הפוסטים והעמודים (wp_posts) וטבלאות האפשרויות (wp_options) כדי לאתר ולהסיר סקריפטים זדוניים שהושתלו.

- שינינו את מפתחות האבטחה (Salt Keys) בקובץ

wp-config.php.

- בדיקת קובץ

wp-config.phpו-.htaccess: וידאנו שאין בהם שינויים זדוניים. - סריקה נוספת: הרצנו סריקות מקיפות באמצעות Wordfence ו-Sucuri SiteCheck כדי לוודא שלא נשארו שרידים של הפריצה.

שלב החיזוק (Hardening) ומניעה:

לאחר שהאתר היה נקי, היה קריטי למנוע פריצה חוזרת:

- עדכונים שוטפים: הוסבר לדוד החשיבות הקריטית של עדכונים קבועים. הוגדרו עדכונים אוטומטיים היכן שניתן.

- תוסף אבטחה: התקנו והגדרנו את Wordfence Premium עם WAF פעיל וחוקים מחמירים.

- חיזוק כללי: ביצענו פעולות Hardening מומלצות (שינוי כתובת Login, הפעלת 2FA, הגבלת ניסיונות כניסה, חיזוק הרשאות קבצים, השבתת XML-RPC אם אינו נחוץ).

- גיבויים אוטומטיים: הוגדר שירות גיבוי יומי אוטומטי לאחסון חיצוני.

- ניטור: הגדרנו התראות מיידיות על פעילות חשודה.

- הסרת האתר מרשימות שחורות: הגשנו בקשה לגוגל ולשירותים נוספים להסיר את האזהרות לאחר שהאתר נוקה ואובטח.

התוצאה: תוך פחות מ-48 שעות מרגע הפנייה הראשונית, האתר של דוד חזר לאוויר – נקי, מאובטח ומתפקד. האזהרות מגוגל הוסרו תוך יום נוסף. דוד למד בדרך הקשה את חשיבות האבטחה, ומאז הוא מקפיד על תחזוקה וניטור שוטפים (באמצעות שירות תחזוקה מקצועי).

לקחים עיקריים מהמקרה:

- הזנחת עדכונים היא מתכון לאסון.

- פעולה מהירה היא קריטית למזעור נזקים.

- ניקוי פריצה דורש ידע טכני ויסודיות.

- אבטחה היא תהליך מתמשך, לא פעולה חד-פעמית.

- גם עסקים קטנים הם מטרה.

המקרה של דוד ממחיש היטב מדוע השקעה מונעת בבדיקות אבטחה, עדכונים וחיזוק האתר היא תמיד הדרך החכמה והזולה יותר בטווח הארוך. אל תחכו שהאסון יגיע, דברו עם צוות מומחי האבטחה שלנו.

ריכזתי עבורכם כמה שאלות נפוצות שאני נתקל בהן לא פעם על ידי לקוחות ובעלי אתרים בנוגע לאבטחת אתרי וורדפרס.

כל כמה זמן צריך לבצע בדיקות אבטחה?

תלוי בסוג הבדיקה וברמת הסיכון של האתר.

סריקות אוטומטיות (עם תוסף): מומלץ לפחות פעם בשבוע, ואפילו יומי לאתרים פעילים מאוד.

בדיקת עדכונים: יומיומית או לפחות מספר פעמים בשבוע.

גיבויים: יומי לאתרים דינמיים, שבועי לאתרים סטטיים יותר.

בדיקות תצורה ידניות: אחת לרבעון או חצי שנה, או לאחר שינויים משמעותיים באתר/בשרת.

בדיקות חדירות (Pen Test): אחת לשנה לאתרים סטנדרטיים, ותדירות גבוהה יותר (חצי שנתית או רבעונית) לאתרים קריטיים (פיננסיים, מסחר אלקטרוני גדול, ממשלתיים).

תוסף אבטחה חינמי מספיק?

תוסף אבטחה חינמי איכותי כמו Wordfence או All In One WP Security זה בהחלט עדיף על כלום ומספק רמת הגנה בסיסית טובה. הוא יכול לכסות הרבה מהפעולות החשובות כמו סריקות בסיסיות, הגנת התחברות ו-WAF בסיסי. עם זאת, גרסאות פרימיום מציעות לרוב פיצ'רים מתקדמים יותר כמו WAF חכם יותר עם עדכוני חוקים בזמן אמת, סריקות תכופות ומעמיקות יותר, חסימת IP מתקדמת, תמיכה טובה יותר, ולעיתים גם שירותי ניקוי פריצות. לאתרים עסקיים או כאלה עם מידע רגיש, ההשקעה בגרסת פרימיום לרוב משתלמת.

חברת האחסון שלי לא דואגת לאבטחה?

חברת אחסון איכותית בהחלט משחקת תפקיד חשוב באבטחה הכוללת. היא אחראית לאבטחת השרתים הפיזיים, הרשת, מערכת ההפעלה, ויישום הגנות ברמת השרת (כמו חומות אש לרשת, הגנות DDoS בסיסיות, עדכוני תוכנה לשרת). עם זאת, האחריות לאבטחת האפליקציה עצמה – כלומר אתר הוורדפרס שלכם (הליבה, התוספים, התבניות, התוכן, המשתמשים) – היא בראש ובראשונה שלכם, בעלי האתר. אל תסמכו רק על חברת האחסון, חובת האחריות היא אך ורק עליכם. אני מציע לכם לעבור על כל מה שפירטתי לאורך הכתבה ובמידת הצורך צוות המומחים שלנו כאן בכדי לבצע סקירה מקצועית ומלאה ולעזור לכם.

האתר שלי קטן ולא חשוב, למה שמישהו ירצה לפרוץ אליו?

זו גישה נוראית! אם ככה אתם מסתכלים על העסק שלכם מה הלקוחות שלכם יגידו?

רוב ההתקפות על אתרי וורדפרס הן אוטומטיות ואינן מכוונות ספציפית לאתר שלכם. בוטים סורקים את הרשת ללא הרף ומחפשים כל אתר פגיע, ללא קשר לגודלו או לחשיבותו. הם יכולים לנצל את האתר שלכם למטרות שונות:

שליחת דואר זבל (Spam): שימוש בשרת שלכם כדי להפיץ מיליוני מיילים זדוניים.

התקפות פישינג (Phishing): שתילת דפים מזויפים באתר שלכם כדי לגנוב פרטי התחברות או פרטי אשראי מגולשים תמימים.

הפצת נוזקות (Malware Distribution): שימוש באתר שלכם כדי להדביק את מחשבי הגולשים בווירוסים או תוכנות כופר.

כריית מטבעות קריפטוגרפיים (Cryptojacking): שימוש במשאבי השרת שלכם כדי לכרות מטבעות דיגיטליים עבור התוקף.

הפיכה לחייל בצבא בוטנט (Botnet): הפיכת האתר שלכם ל"חייל" ברשת מחשבים נגועים המשמשת לביצוע התקפות DDoS על אתרים אחרים.

שיפור SEO של אתרים אחרים (SEO Spam): שתילת קישורים נסתרים באתר שלכם לאתרים מפוקפקים. לכן, כל אתר וורדפרס, לא משנה כמה קטן, הוא מטרה פוטנציאלית ודורש הגנה.

נפרצתי! מה לעשות?

1. אל תיכנסו לפאניקה.

2. תכניסו את את האתר למצב תחזוקה בכדי למנוע נזק נוסף לגולשים באתר.

3. צרו קשר עם חברת האחסון שלכם ויידעו אותם.

4. אם יש לכם גיבוי נקי מלפני הפריצה תשקלו לבצע שחזור (זו הדרך המהירה ביותר לעיתים, אבל היא לא פותרת את הפרצה המקורית).

5. אם אין גיבוי או שאתם רוצים להבין מה קרה, פנו למומחה אבטחת וורדפרס (כמוני!

) שיבצע ניתוח (Forensics), ינקה את האתר ביסודיות, יתקן את הפרצה ויחזק את האבטחה למניעת הישנות המקרה.

6. שנו את כל הסיסמאות (וורדפרס, FTP, מסד נתונים, חשבון אחסון).

HTTPS (תעודת SSL) מספיק לאבטחה?

HTTPS חיוני והוא צעד בסיסי חשוב אבל הוא לא מספיק בפני עצמו. SSL/TLS מצפין את התקשורת בין הדפדפן של הגולש לשרת שלכם, ומגן מפני "האזנה" לתעבורה (למשל, גניבת סיסמאות ברשתות Wi-Fi ציבוריות). הוא גם חשוב לאמון הגולשים ול-SEO. עם זאת, הוא אינו מגן מפני פרצות באפליקציית הוורדפרס עצמה (כמו SQL Injection, XSS, העלאת קבצים זדוניים), התקפות Brute Force, או נוזקות שהושתלו באתר. יש ליישם את כל שכבות ההגנה הנוספות שדנו בהן.

אני משתמש בבונה אתרים ויזואלי (Page Builder) כמו ELEMENTOR/DIVI. אני עדיין צריך לדאוג לאבטחה של האתר שלי?

ברור שכן! בוני אתרים ויזואליים הם בעצם תוספים מורכבים לוורדפרס. כמו כל תוסף, גם הם יכולים להכיל פרצות אבטחה. למעשה, בגלל הפופולריות והמורכבות שלהם, הם לעיתים מהווים מטרה אטרקטיבית לתוקפים. חשוב מאוד לשמור על בונה האתרים ועל כל התוספים הנלווים אליו (Add-ons) מעודכנים תמיד לגרסה האחרונה, ולהשתמש בכל אמצעי האבטחה הסטנדרטיים של וורדפרס.

אם יש לכם שאלות נוספות שלא נענו כאן, אתם מוזמנים ליצור איתי קשר.

כמו שהבנתם אבטחת אתר היא לא משימה חד-פעמית, אלא תהליך מתמשך הדורש תשומת לב, עדכונים קבועים וגישה פרואקטיבית. הזנחת האבטחה, אפילו באתר שנראה לכם "קטן" או "לא חשוב", עלולה להוביל להשלכות חמורות – מאובדן נתונים ופגיעה במוניטין, ועד נזקים כספיים משמעותיים והשבתה מוחלטת של הפעילות הדיגיטלית שלכם.

החדשות הטובות הן שניתן לשפר משמעותית את רמת האבטחה של אתר הוורדפרס שלכם על ידי יישום עקבי של הצעדים שפירטנו:

- עדכונים סדירים: שמרו על ליבת וורדפרס, התוספים והתבניות מעודכנים תמיד.

- סיסמאות חזקות וניהול משתמשים קפדני: השתמשו בסיסמאות ייחודיות ומורכבות, והגבילו הרשאות.

- תוסף אבטחה איכותי: התקינו והגדירו כראוי תוסף כמו Wordfence, Sucuri או iThemes Security.

- גיבויים אוטומטיים וחיצוניים: ודאו שיש לכם גיבויים עדכניים ותקינים תמיד.

- חיזוק (Hardening): יישמו שיטות עבודה מומלצות להגדרות אבטחה מחמירות.

- ניטור ובדיקות: בצעו סריקות קבועות, נטרו לוגים ושקלו בדיקות מעמיקות יותר כמו Pen Test במידת הצורך.

- בחירת אחסון איכותי: שותף אחסון אמין תורם לאבטחה הכוללת.

השקעה באבטחת האתר שלכם היא אחת ההשקעות החשובות ביותר שתוכלו לעשות עבור העסק שלכם.

אל תחכו שיפרצו לאתר שלכם כדי להתחיל לפעול. תהיו פרואקטיביים, תלמדו את הסיכונים, תיישמו את ההגנות הנדרשות ותמשיכו להישאר מעודכנים.

אם אתם מרגישים שהתהליך מורכב מדי, או שפשוט אין לכם את הזמן או הידע הטכני הנדרש, אל תהססו לפנות לעזרה מקצועית. בתור מומחה וורדפרס ואבטחת אתרים, אני מציע שירותי אבטחה ותחזוקה מקיפים שיסירו את הדאגה הזו מליבכם ויבטיחו שהאתר שלכם יישאר מוגן, יציב וישרת אתכם ואת הלקוחות שלכם.

זקוקים לייעוץ או סיוע באבטחת אתר הוורדפרס שלכם? דברו איתי עוד היום ונבנה יחד אסטרטגייה מותאמת לעסק שלכם.